警惕「银狐」钓鱼新套路:熟人发来的退税链接可能是盗刷陷阱!

BigSaaS云市场 / 2025-06-17

一、事件概述

近期,「银狐」威胁体通过仿冒钉钉等办公软件界面发起钓鱼攻击,已导致多家企业员工银行卡被盗刷。攻击者利用「熟人身份」和「政府补贴」等诱饵,突破用户心理防线。本文将拆解攻击全链条,并提供钉钉生态内的针对性防护方案,助企业筑牢安全防线。

二、攻击全解析:从「诱饵投放」到「资金盗刷」的三重陷阱

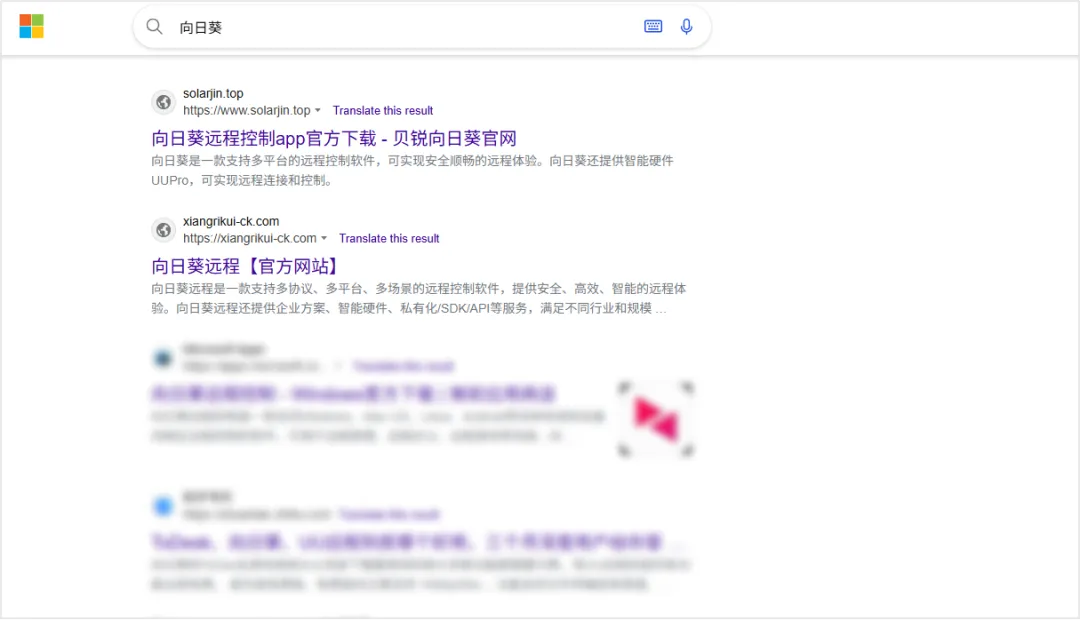

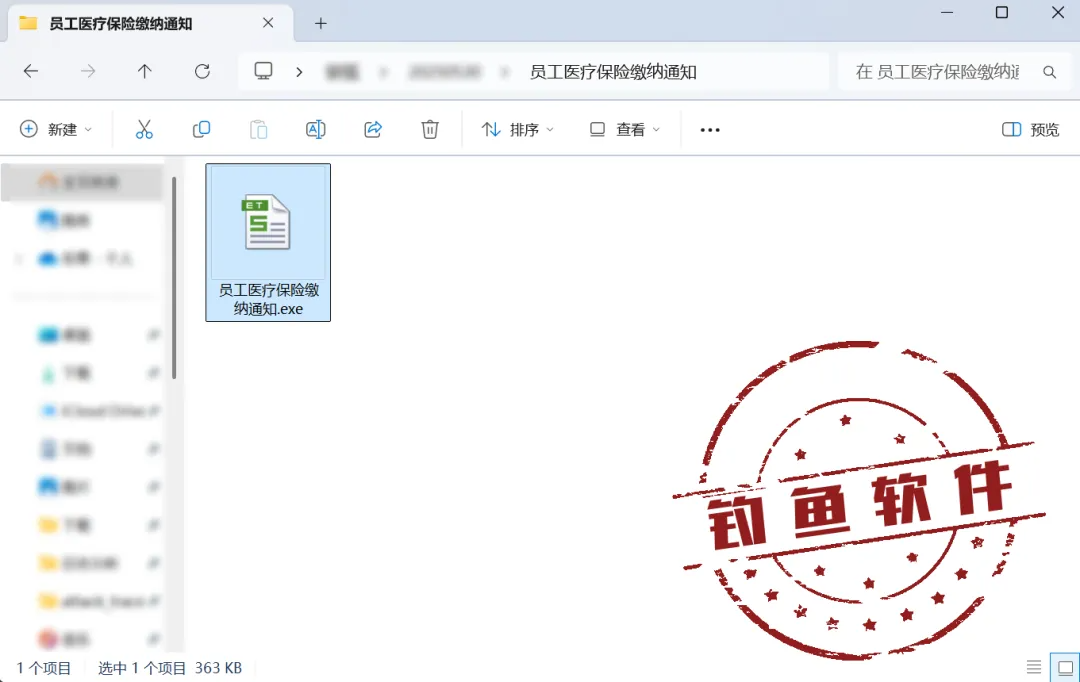

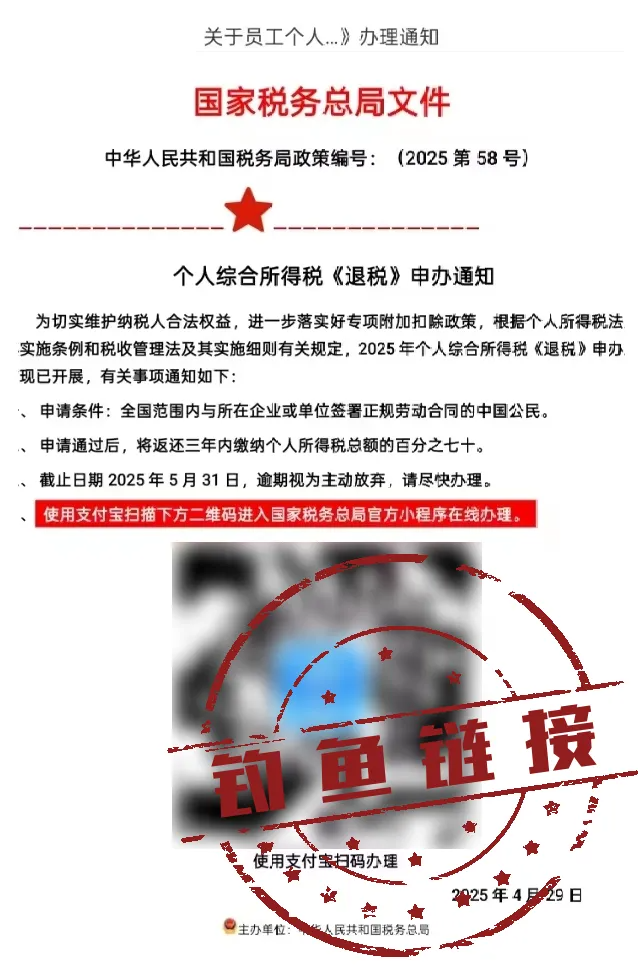

▍1. 木马投放阶段:伪装成「正规渠道」的钓鱼陷阱

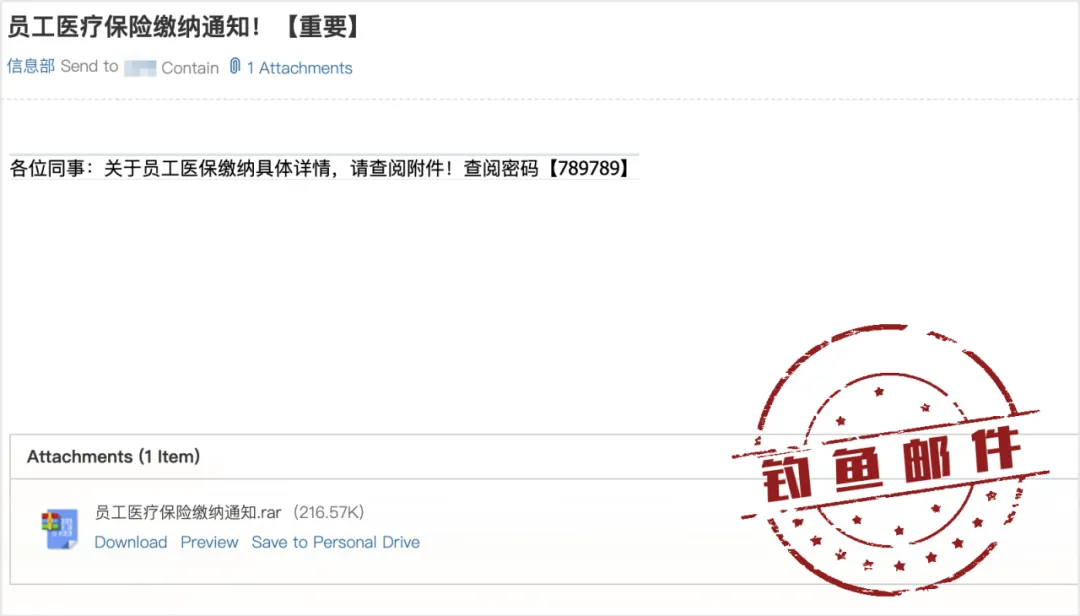

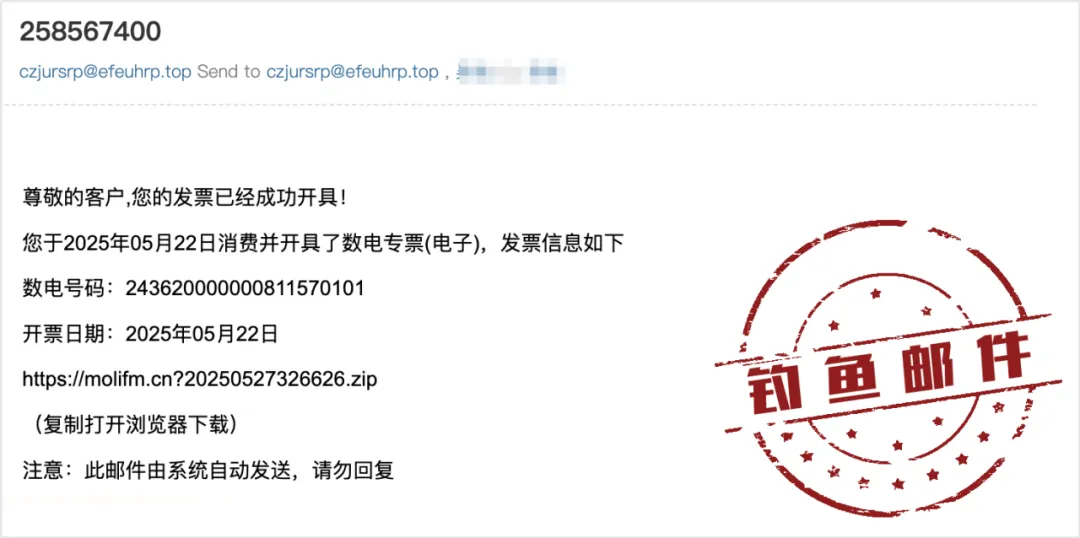

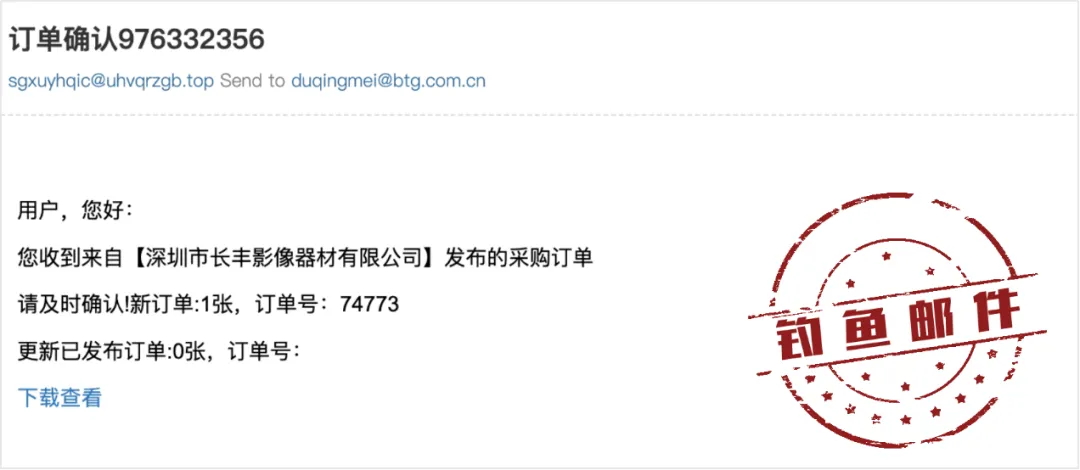

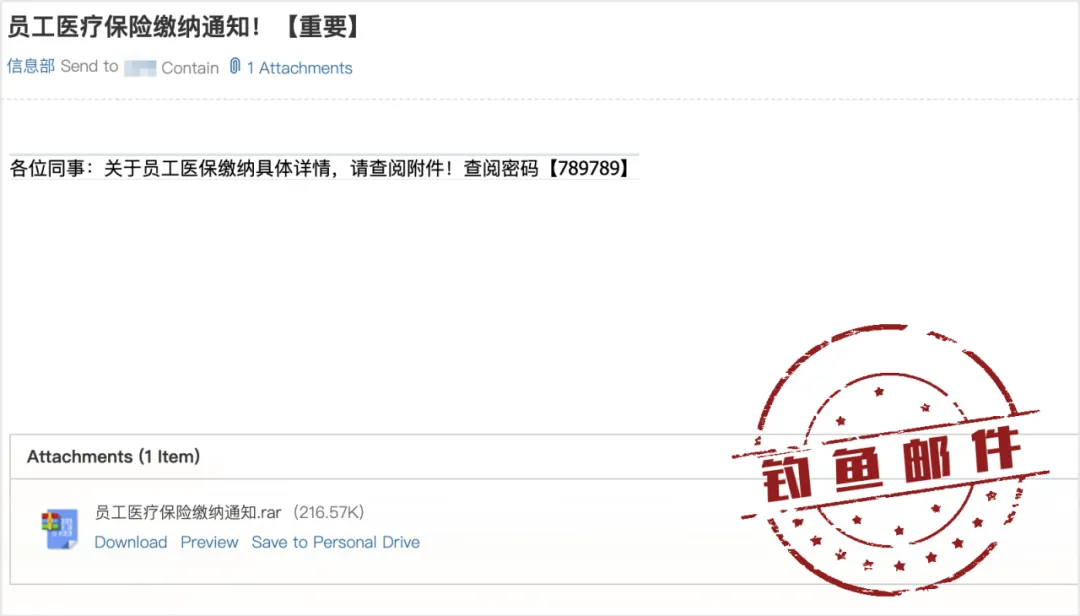

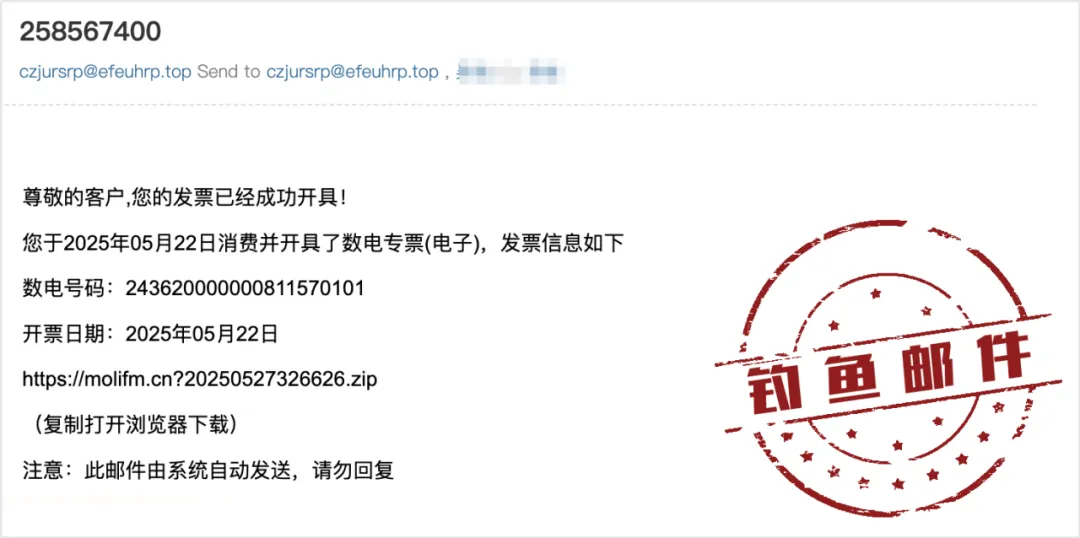

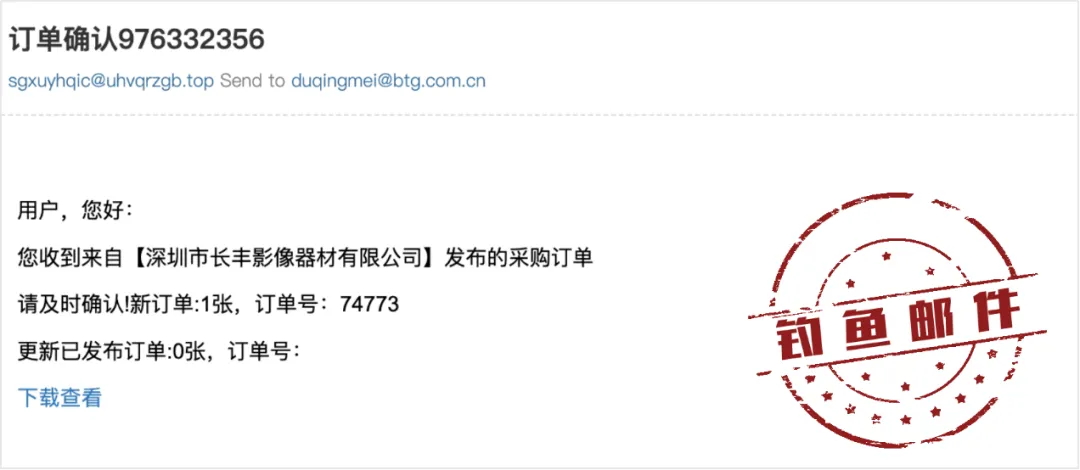

- 钓鱼邮件伪装:

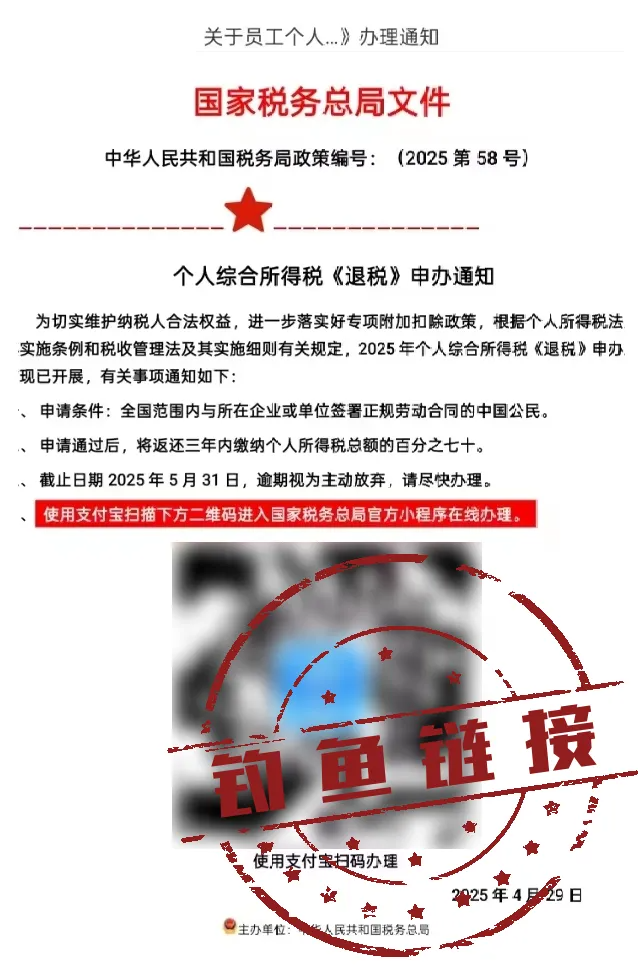

- ✦ 主题诱饵:「2025 年度企业退税通知」「社保补贴申领指引」

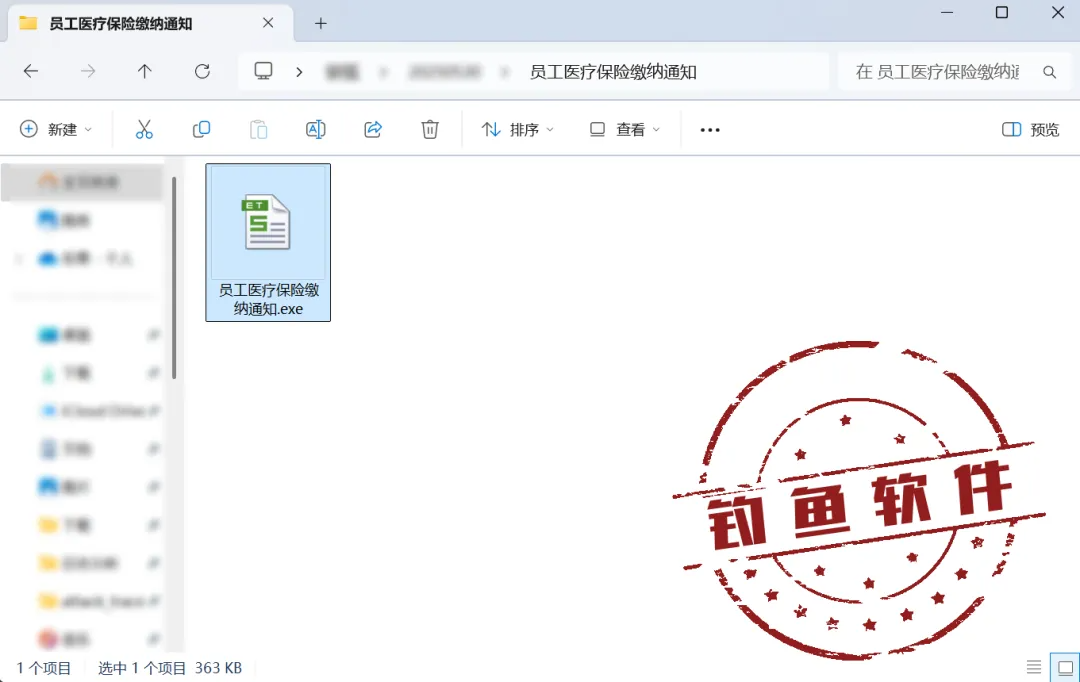

✦ 附件陷阱:伪装成「工资表.zip.exe」「审批单.doc.scr」的双扩展名恶意文件

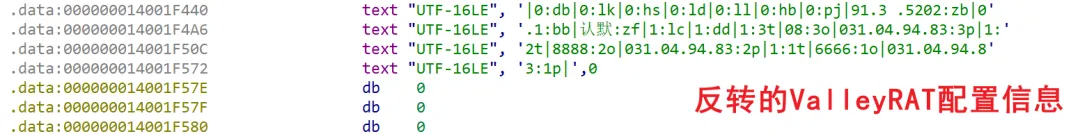

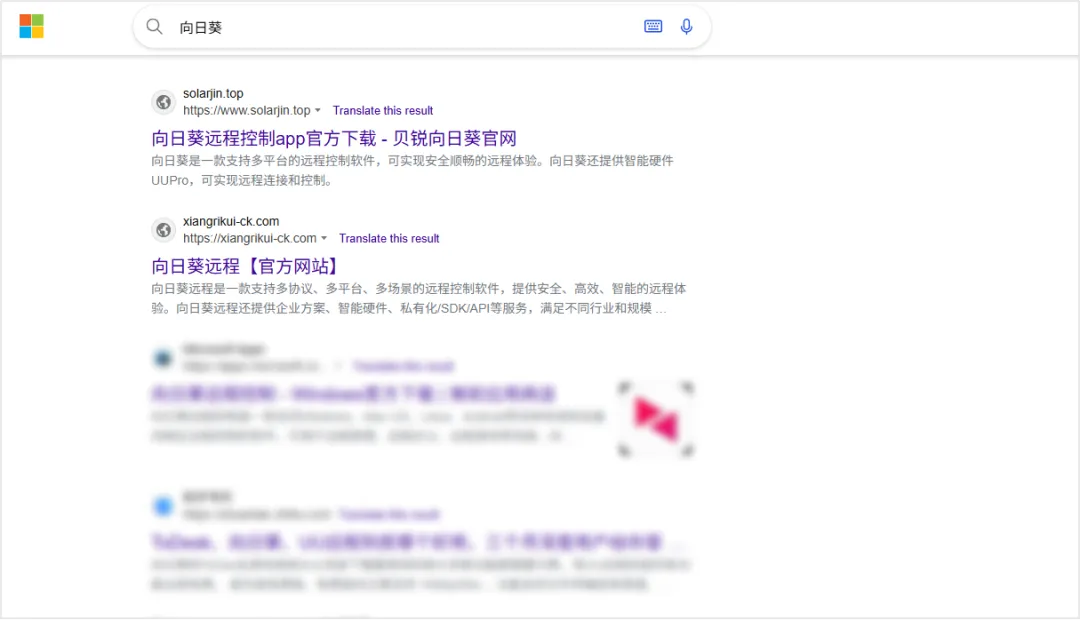

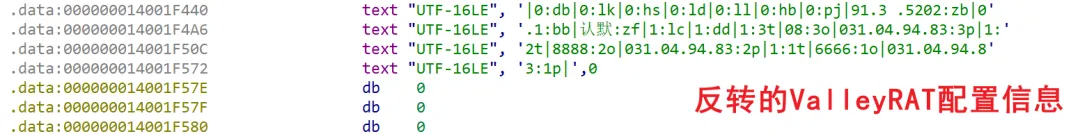

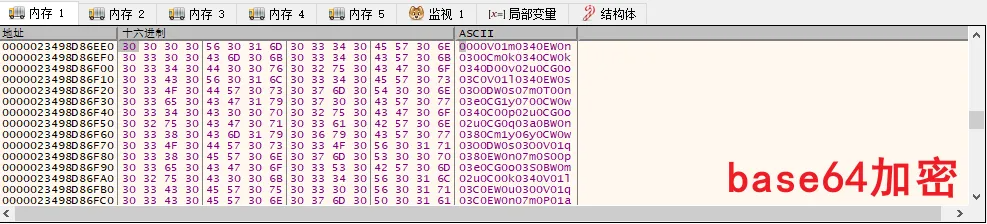

▍2. 木马加载阶段:绕过安全监测的技术手段

- 远控木马植入:

- ✦ 常用 ValleyRAT/HackBrian RAT 木马,通过反转字符串、base64 编码等方式躲避杀毒软件检测

- ✦ 运行后自动劫持钉钉、微信等软件,窃取登录凭证

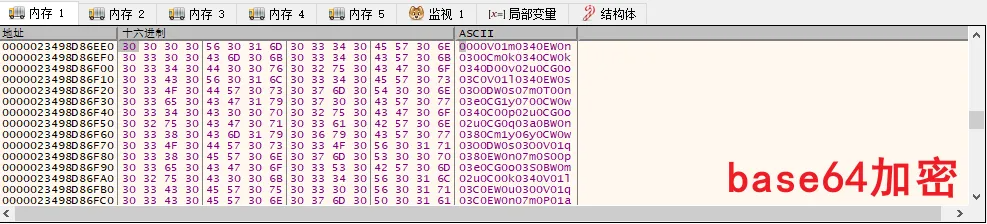

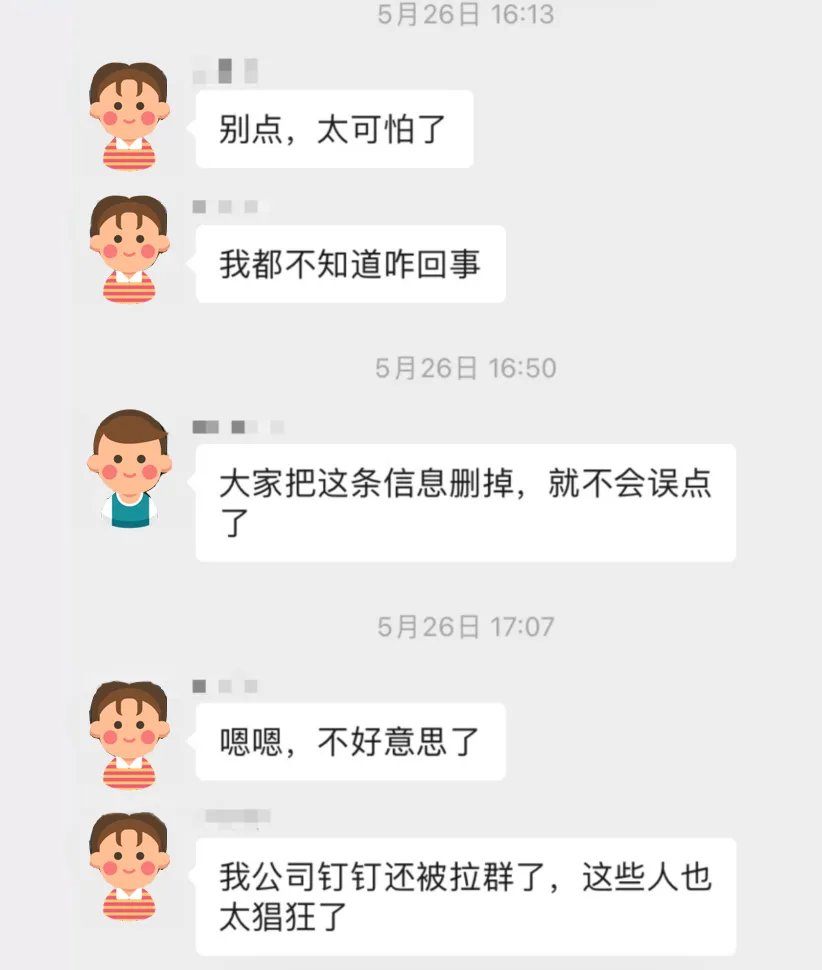

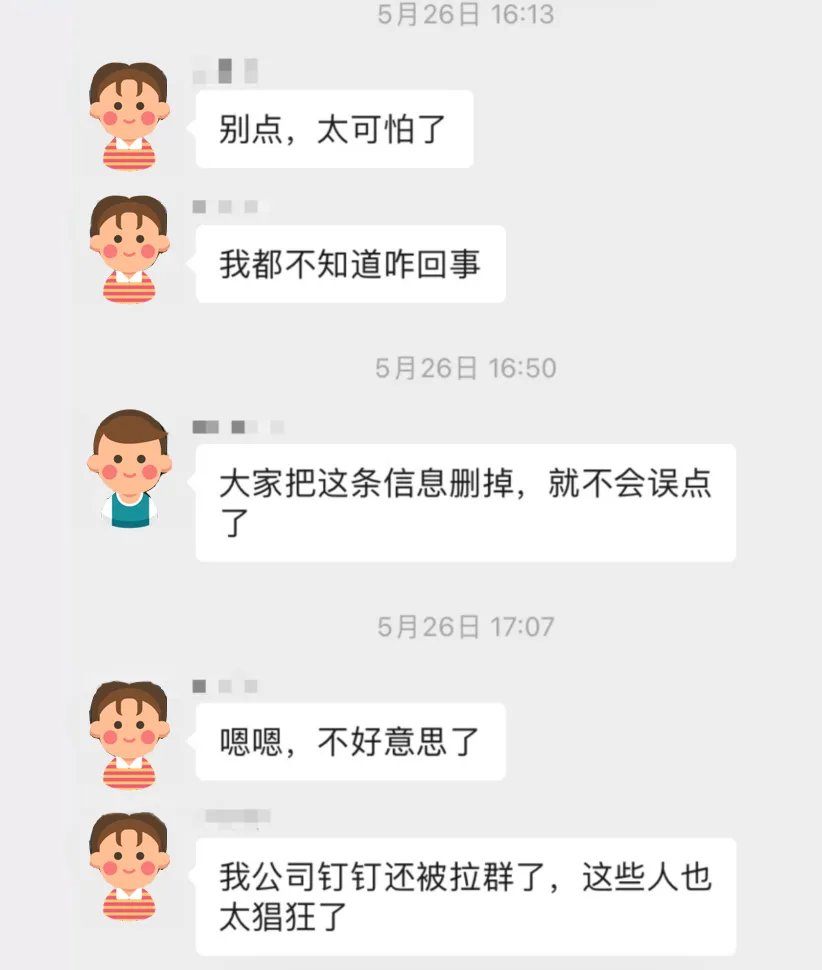

▍3. 信息收集阶段:利用「熟人信任」完成致命一击

- 社交账号冒用:

- ✦ 攻击者以受害者身份在钉钉群组发送「内部退税链接」,附带伪造的政府公文截图

- ✦ 某公司财务收到「老板」发来的「紧急付款链接」,填写信息后银行卡 15 万元被盗刷

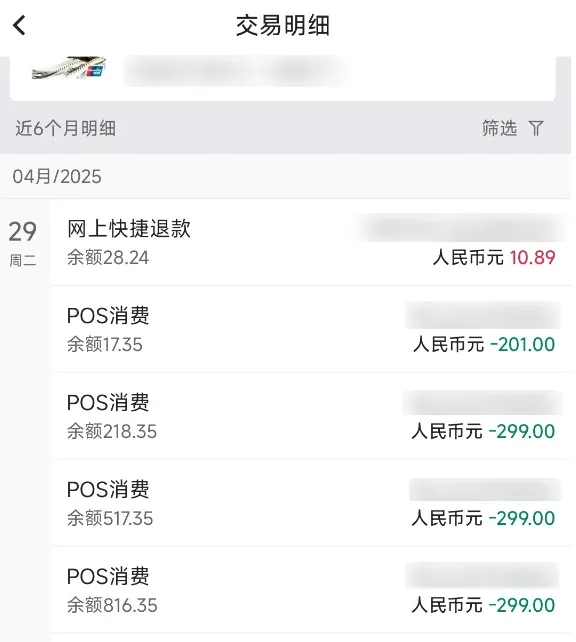

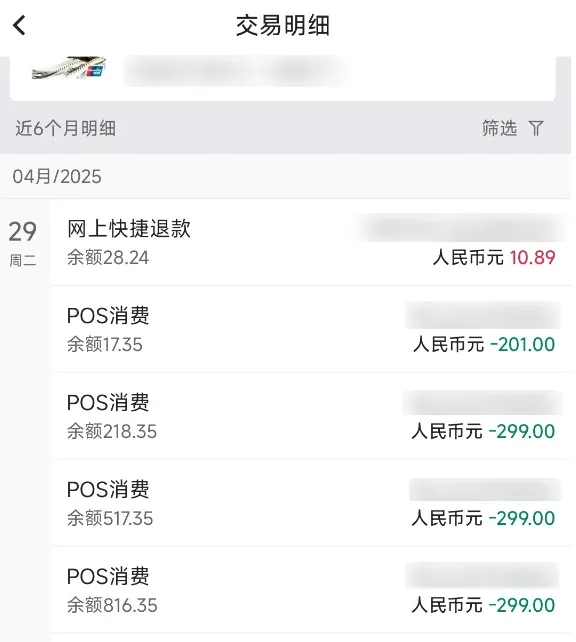

- 数据盗用流程: 填写银行卡信息 → 骗取短信验证码 → 绑定 Apple Pay → 通过 POS 机盗刷

扫码后将进入攻击者伪造的填写个人信息界面,这一过程将引导受害者填写姓名、身份证、手机号、银行卡号及密码、短信验证码等敏感信息。

攻击者将通过这些信息绑定Apple Pay,并通过POS机刷走银行卡余额。

二、钉钉生态防护方案:从预防到应急的全流程指南

▍1. 事前防御:筑牢三道安全屏障

-

下载渠道管控:

-

✦ 统一通过钉钉官网(dingtalk.com)或企业管理后台分发安装包

-

✦ 某零售企业部署「软件白名单」,将钓鱼网站访问量降低 92%

-

邮件安全策略:

-

✦ 开启钉钉邮件「可信发件人认证」,自动拦截仿冒域名邮件

-

✦ 培训员工识别「.zip.exe」等异常附件(附《钓鱼邮件识别手册》可私信获取)

▍2. 事中识别:三招看穿钓鱼陷阱

- 链接验证法:

- ✦ 悬停链接查看真实域名,正版钉钉链接均以「dingtalk.com」结尾

- ✦ 遇到「退税」「补贴」链接,通过钉钉「官方机器人」发送链接自动检测风险

- 熟人验证机制:

- ✦ 涉及金钱操作时,必须通过钉钉视频会议或电话双重验证

- ✦ 某物流企业规定:「凡收到管理层转账要求,必须视频确认后执行」,成功拦截 3 起诈骗

▍3. 事后应急:五分钟止损操作

- 账户紧急冻结:

- ✦ 登录钉钉安全中心(设置→安全中心→账户冻结),一键锁定账号

- ✦ 联系钉钉安全团队(400-111-6555)获取攻击日志分析

- 资金保护措施:

- ✦ 立即致电银行挂失银行卡,关闭 Apple Pay 支付功能

- ✦ 向公安机关报案时,提供钉钉登录异常记录作为证据

【结语:安全不是技术问题,而是管理习惯】

钉钉已为 1000 万 + 企业提供安全组件(路径:钉钉设置→安全中心),但真正的防护需结合管理流程:

- 每季度更新《员工安全手册》

- 建立「钓鱼攻击应急小组」

- 定期同步钉钉安全团队的最新威胁情报

---合智互联---

----------------------------------------------------------

北京公司:北京合智互联信息技术有限公司

电话:400-1565-661

地址:北京市通州区鸿坤云时代3号楼1610室

Web:www.hezhihulian.com

钉钉扫码咨询详情